A Google reacendeu o debate sobre o futuro da segurança digital, com a revelação de que um computador quântico com capacidade para quebrar a encriptação RSA, a mais usada actualmente para transmissão e armazenamento de informação, pode chegar mais cedo do que se esperava. A investigação, liderada por Craig Gidney e publicada no serviço de pré-publicação de artigos científicos arXiv, mostra que uma chave de encriptação RSA de 2.048 bits pode ser ultrapassada em menos de uma semana por um computador quântico com menos de um milhão de qubits. Esta descoberta representa uma redução drástica em relação a estimativas anteriores, publicadas há alguns anos, que indicavam que a ultrapassagem da tecnologia RSA só seria possível com recurso a um computador quântico com cerca de 20 milhões de qubits.

Por agora, o computador quântico de um milhão de qubits ainda não passa de um objectivo a alcançar. No entanto, a velocidade do progresso neste campo significa que a transição para medidas de segurança resistentes à computação quântica já não pode ser adiada muito mais tempo. O estudo dá uma ideia do que poderá ser um futuro ataque e serve como um apelo para a comunidade de segurança informática de todo o mundo se preparar para um mundo pós-quântico.

Os avanços na tecnologia quântica

Esta nova estimativa é resultado de avanços tanto em algoritmos quânticos como em métodos de correcção de erros. Desde a descoberta de Peter Shor, em 1994, de que os computadores quânticos poderiam factorizar grandes números de forma muito mais eficiente do que os computadores clássicos, os cientistas têm procurado determinar precisamente a quantidade de hardware quântico necessária para comprometer um sistema de encriptação forte usado actualmente. O estudo realizado por Gidney baseia-se em avanços algorítmicos recentes, como a utilização de exponenciação modular aproximada, que reduz significativamente o número de qubits lógicos necessários.

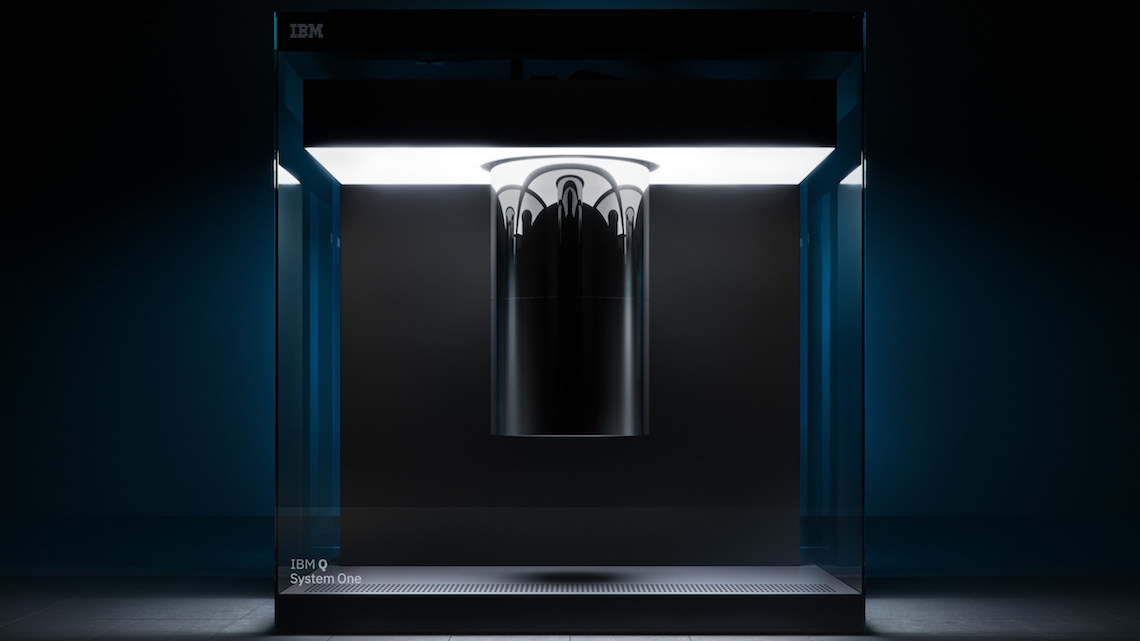

Apesar destas melhorias, o hardware descrito no estudo permanece para além do que existe actualmente. Os computadores quânticos actuais operam com apenas centenas ou milhares de qubits, muito aquém da marca de um milhão de qubits. Por exemplo, o Condor da IBM e o Sycamore da Google, com 1.121 e 53 qubits respectivamente, exemplificam as capacidades actuais da computação quântica.

Prazos para o futuro

Embora o nível de desempenho necessário ainda esteja disponível actualmente, as principais fabricantes de hardware quântico delinearam planos para atingir estas escalas na próxima década. A IBM estabeleceu como meta construir um computador quântico de 100.000 qubits até 2033, em parceria com a Universidade de Tóquio e a Universidade de Chicago. A Quantinuum, como outro exemplo, declarou o seu objectivo de entregar um computador quântico universal e totalmente tolerante a falhas até ao final da década de 2020, visando especificamente 2029 para o seu sistema Apollo.

As implicações de segurança são significativas. A RSA e sistemas criptográficos semelhantes sustentam grande parte das comunicações seguras do mundo, desde transacções bancárias a assinaturas digitais. As descobertas do estudo reforçam a urgência de passar para a criptografia pós-quântica (PQC) – novos padrões projectados para resistir a ataques de computadores quânticos. No ano passado, o National Institute of Standards and Technology dos EUA publicou vários algoritmos PQC e recomendou a eliminação gradual de sistemas vulneráveis após 2030.

A investigação de Gidney não sugere que os computadores quânticos capazes de quebrar a cifra RSA estejam prestes a entrar em funcionamento. Em vez disso, enfatiza a importância do planeamento proactivo. O estudo oferece um objectivo mais realista para designers de hardware e decisores políticos, diminuindo a lacuna entre ataques teóricos e ameaças práticas. Também sublinha um princípio de longa data na criptografia: à medida que a tecnologia avança, também avançam os métodos para a quebrar. Melhorias algorítmicas e uma melhor integração hardware-software continuam a diminuir as barreiras para os potenciais atacantes.