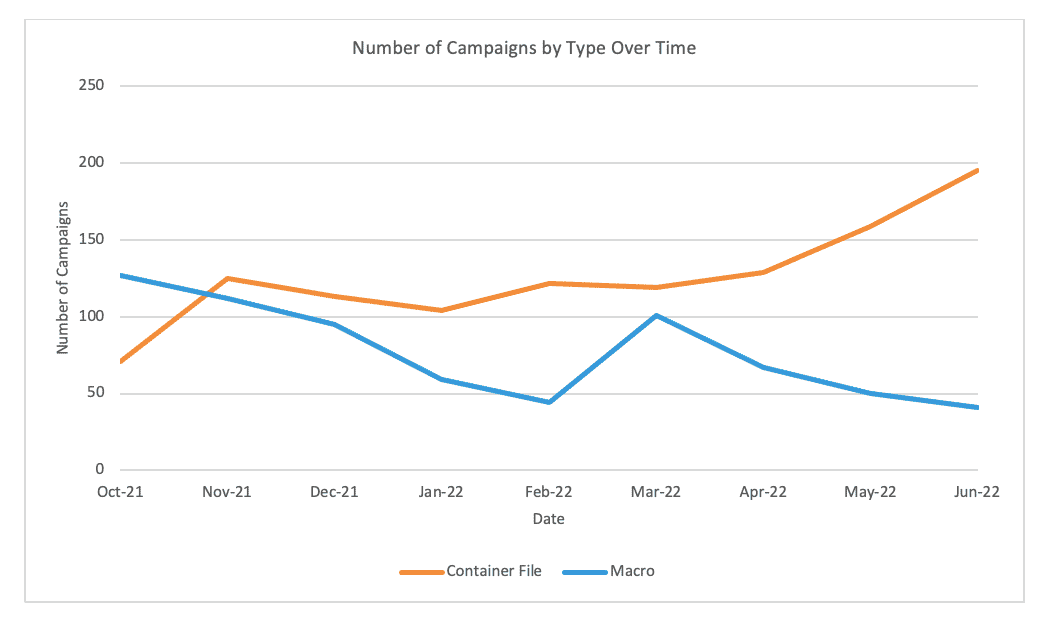

As macros são ferramentas muito úteis para quem usa o Microsoft Office, porque servem para simplificar tarefas complexas, como a automatização de tarefas no Excel ou a validação da informação inserida em formulários. A maioria das macros são escritas em Visual Basic for Applications (VBA) ou são macros Excel 4.0 (extensão XLM). Estas linguagens de programação e de macros conseguem ter um grande nível de acesso a muitos recursos do sistema em computadores com Windows, principalmente se considerarmos que funcionam a partir das aplicações do Office.

Apesar de terem uma utilidade óbvia, as macros são muitas vezes usadas para infectar computadores com malware, porque têm a capacidade de descarregarem e executarem software externo. Devido a que a maioria das aplicações do Office pode ser integrada entre si, uma macro pode ser usada para ler a lista de contactos do Outlook para enviar malware para todos os contactos.

A Microsoft lançou uma actualização para as versões mais recentes do Microsoft Office, que desliga a execução automática de macros, se o ficheiro do Office esteja marcado como tendo sido ‘descarregado da Internet’. Inicialmente, esta funcionalidade estava ligada automaticamente em todas as instalações do Office. No entanto, muitos utilizadores, principalmente de pequenas empresas, pediram à Microsoft para não ligar esta funcionalidade para todos os utilizadores. Assim, a actualização foi removida. Agora, os administradores de sistemas podem criar uma política de grupo que liga esta funcionalidade para que esteja ligada apenas nos computadores certos. Mesmo com esta medida de segurança, as macros continuam a ser uma ameaça. De acordo, com um artigo publicado pela Proofpoint, os atacantes já estão à procura de uma maneira de ultrapassar este bloqueio.

A forma mais simples de o fazer é obrigando os utilizadores a executar mais um passo quando descarregam anexos infectados. Se um ficheiro de Excel for descarregado através do browser, ou chega como anexo numa mensagem de email, fica automaticamente marcado como tendo sido descarregado da Internet. No entanto, se esse ficheiro vier dentro de outro, como um .ZIP, .RAR, .ISO, por exemplo, o local de origem será a drive local e quando é extraído de dentro desses ficheiros não é marcado como tendo sido descarregado da Internet.

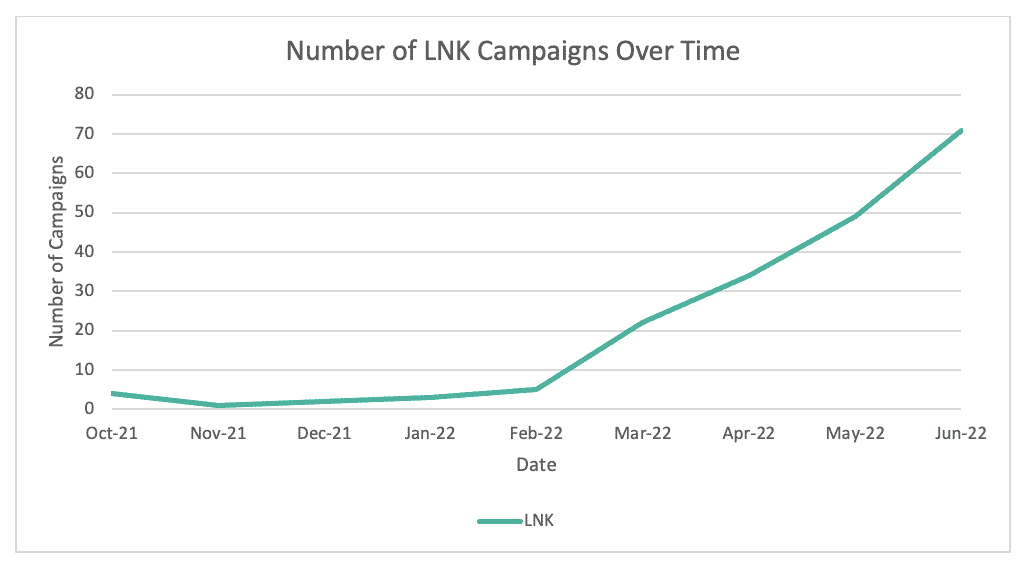

Os ficheiros LNK também têm sido usados para ultrapassar as medidas de segurança implementadas pela Microsoft. Em computadores com Windows, os ficheiros .LNK são usados nos atalhos para ficheiros e programas. Os utilizadores menos conhecedores, podem clicar em ficheiros .LNK que ligam a um qualquer malware que até já pode estar gravado no computador. As estatísticas publicadas pela Proofpoint indicam que as ameaças baseadas em ficheiros .LNK aumentaram significativamente desde o anúncio do bloqueio da execução automática de macros.

Apesar das novas medidas de segurança implementadas pela Microsoft, o utilizador é sempre o elo mais fraco num sistema de segurança informática. Os utilizadores nunca devem clicar em links, ou abrir ficheiros, que venham de fontes que não conheçam.