O Notepad++, um dos editores de código e texto mais populares do mundo, acaba de chegar à versão 8.9.2 com o objectivo de erradicar uma vulnerabilidade que permitiu a piratas informáticos estatais comprometerem a sua infra-estrutura. Esta actualização introduz um mecanismo de segurança inovador, apelidado pelo seu criador, Don Ho, como um sistema de “Tranca Dupla”. A medida surge após a confirmação de que um grupo de ameaças avançadas, com ligações à China, conseguiu desviar o tráfego de actualizações para distribuir software malicioso a alvos específicos durante vários meses.

A nova versão não se limita a corrigir erros superficiais; ela reestrutura a forma como o programa comunica com os servidores para validar a integridade dos ficheiros descarregados. Com esta implementação, a equipa de desenvolvimento pretende tornar o processo de actualização “robusto e efectivamente impossível de explorar”, respondendo directamente ao incidente de segurança que abalou a confiança na cadeia de abastecimento do software no final de 2025.

O impacto do ataque Lotus Panda

A génese desta actualização reside num incidente grave detectado em Dezembro de 2025. Segundo os dados apurados, uma falha ao nível do fornecedor de alojamento permitiu que atacantes assumissem o controlo do tráfego de actualizações a partir de Junho desse ano. O grupo responsável, identificado por especialistas da Rapid7 e da Kaspersky como “Lotus Panda” (um colectivo com ligações ao governo chinês), utilizou esta posição privilegiada para servir versões adulteradas do Notepad++.

Estes pacotes de instalação modificados continham uma backdoor desconhecida até então, baptizada “Chrysalis”. O objectivo era claro: infectar sistemas de organizações de interesse estratégico através de um mecanismo de confiança. Este ataque de “supply chain”, registado sob a designação CVE-2025-15556, demonstrou que mesmo ferramentas de código aberto amplamente auditadas podem ser vulneráveis se a sua infra-estrutura de distribuição for comprometida.

A mecânica da “Tranca Dupla”

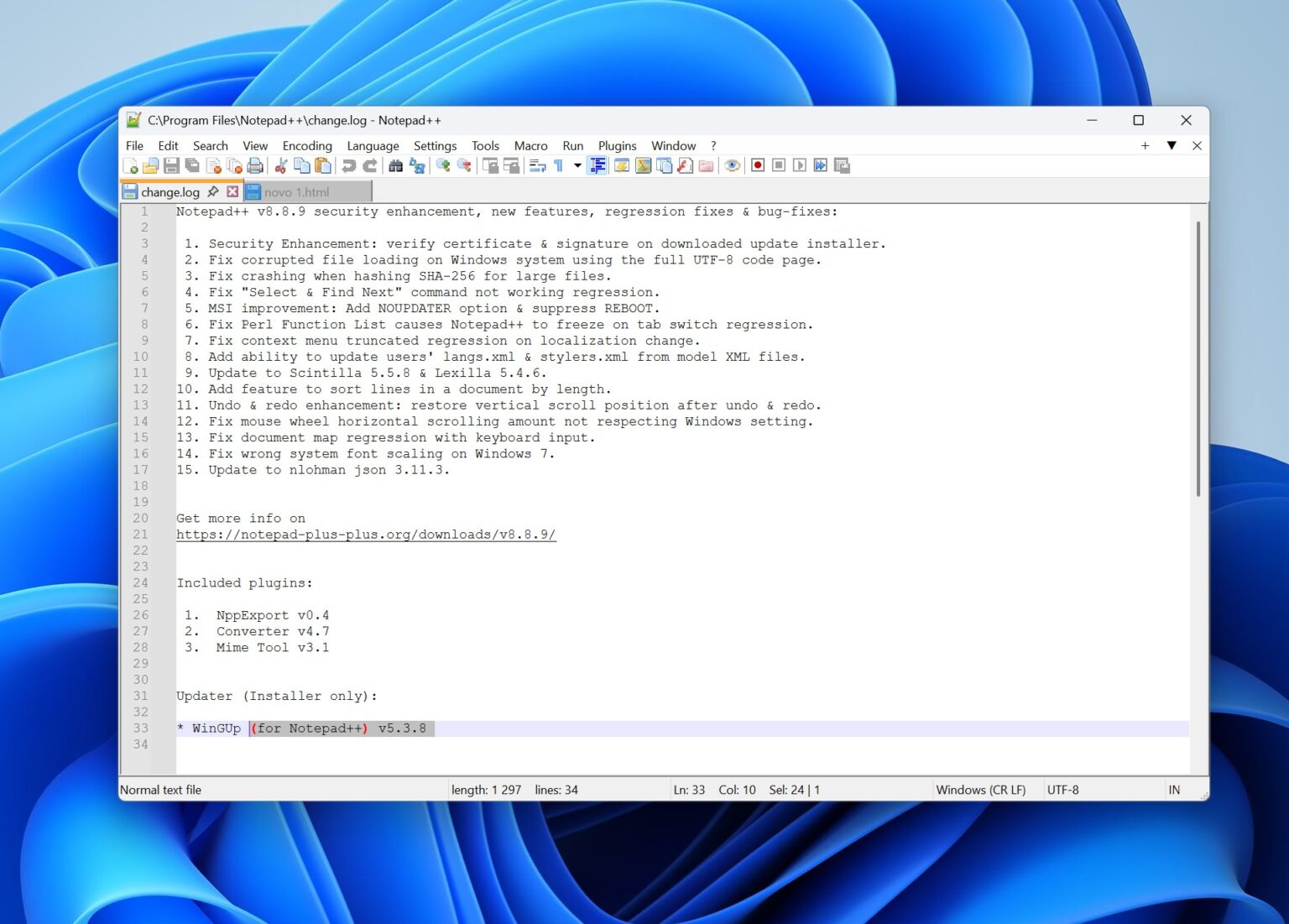

Para evitar a repetição deste cenário, a versão 8.9.2 introduz uma verificação em duas camadas independentes. A primeira camada foca-se na validação do ficheiro XML que o servidor do Notepad++ envia ao programa para informar sobre a existência de novas versões. Agora, este ficheiro utiliza a norma XMLDSig (Assinatura Digital XML), o que garante que os metadados da actualização não foram alterados por terceiros.

A segunda camada da “tranca” reside na verificação do instalador propriamente dito. Embora a validação de assinaturas digitais no instalador alojado no GitHub já estivesse presente desde a versão 8.8.9, a integração destas duas verificações cria um ecossistema fechado. O software passa a exigir que tanto o manifesto de actualização (do site oficial) como o binário (do GitHub) possuam assinaturas digitais válidas e fidedignas antes de permitir qualquer instalação. Se houver uma discrepância entre o que o servidor anuncia e o que o ficheiro contém, o processo é interrompido de imediato.

Limpeza profunda no WinGUp

O componente WinGUp, responsável pela gestão das actualizações automáticas, foi o alvo de uma reformulação técnica considerável. Uma das mudanças mais significativas é a remoção da biblioteca libcurl.dll. Esta decisão visa eliminar o risco de “DLL side-loading”, uma técnica comum onde os atacantes colocam ficheiros maliciosos com o mesmo nome de bibliotecas legítimas na pasta do programa para que estes sejam executados com privilégios elevados.

Além disso, a equipa de desenvolvimento optou por desactivar opções de SSL consideradas inseguras no cURL, nomeadamente a CURLSSLOPT_ALLOW_BEAST e a CURLSSLOPT_NO_REVOKE. Ao forçar padrões de encriptação mais rigorosos e a verificação obrigatória da revogação de certificados, o Notepad++ assegura que a comunicação entre o computador do utilizador e os servidores de actualização não possa ser interceptada ou simulada através de certificados digitais expirados ou comprometidos.

Vulnerabilidades adicionais resolvidas

Para além do reforço contra ataques estatais, a versão 8.9.2 resolve uma falha de gravidade elevada catalogada como CVE-2026-25926. Esta vulnerabilidade, do tipo “Unsafe Search Path”, permitia a execução de código arbitrário no contexto da aplicação. O problema ocorria quando o Notepad++ tentava lançar o Explorador do Windows sem utilizar um caminho absoluto para o executável.

Don Ho explicou que, sob certas condições, um atacante que conseguisse controlar o directório de trabalho do processo poderia induzir o programa a executar um ficheiro explorer.exe malicioso em vez do utilitário legítimo do sistema operativo. Com a correcção agora aplicada, o programa passa a utilizar caminhos rígidos e verificados, impedindo que ficheiros locais consigam “sequestrar” as funções do sistema chamadas pelo editor.

Como proceder à actualização segura

A recomendação para todos os utilizadores, independentemente do que fazem com o Notepad++, é a actualização imediata para a versão 8.9.2. Para quem gere parques informáticos em ambiente empresarial, o Notepad++ oferece agora parâmetros específicos para o instalador MSI, permitindo desactivar o actualizador automático se a política da empresa assim o exigir, através do comando msiexec /i npp.8.9.2.Installer.x64.msi NOUPDATER=1.

É fundamental que o descarregamento seja feito exclusivamente a partir do domínio oficial (notepad-plus-plus.org) ou da página oficial no GitHub. Com estas medidas, o Notepad++ tenta recuperar a sua posição como uma das ferramentas mais seguras e fiáveis do ecossistema Windows, demonstrando que a transparência e a rapidez na resposta a incidentes são a melhor defesa contra a espionagem cibernética avançada.