Quando se fala em malware, a primeira coisa de que nos lembramos é de anexos de email suspeitos ou vírus que estão em sites de reputação duvidosa. No entanto, estas formas de infecção com malware são apenas a parte mais visível das ameaças à segurança dos dados que estão disponíveis no arsenal dos atacantes e, muitas vezes, também são as menos sofisticadas. A Kaspersky descobriu recentemente um novo malware que funciona directamente na memória do computador e que deixa muito poucos traços que permitam a sua identificação. Felizmente, este tipo de infecções tem alvos muito concretos e é relativamente fácil manter-se seguro, usando uma estratégia correcta e as ferramentas certas.

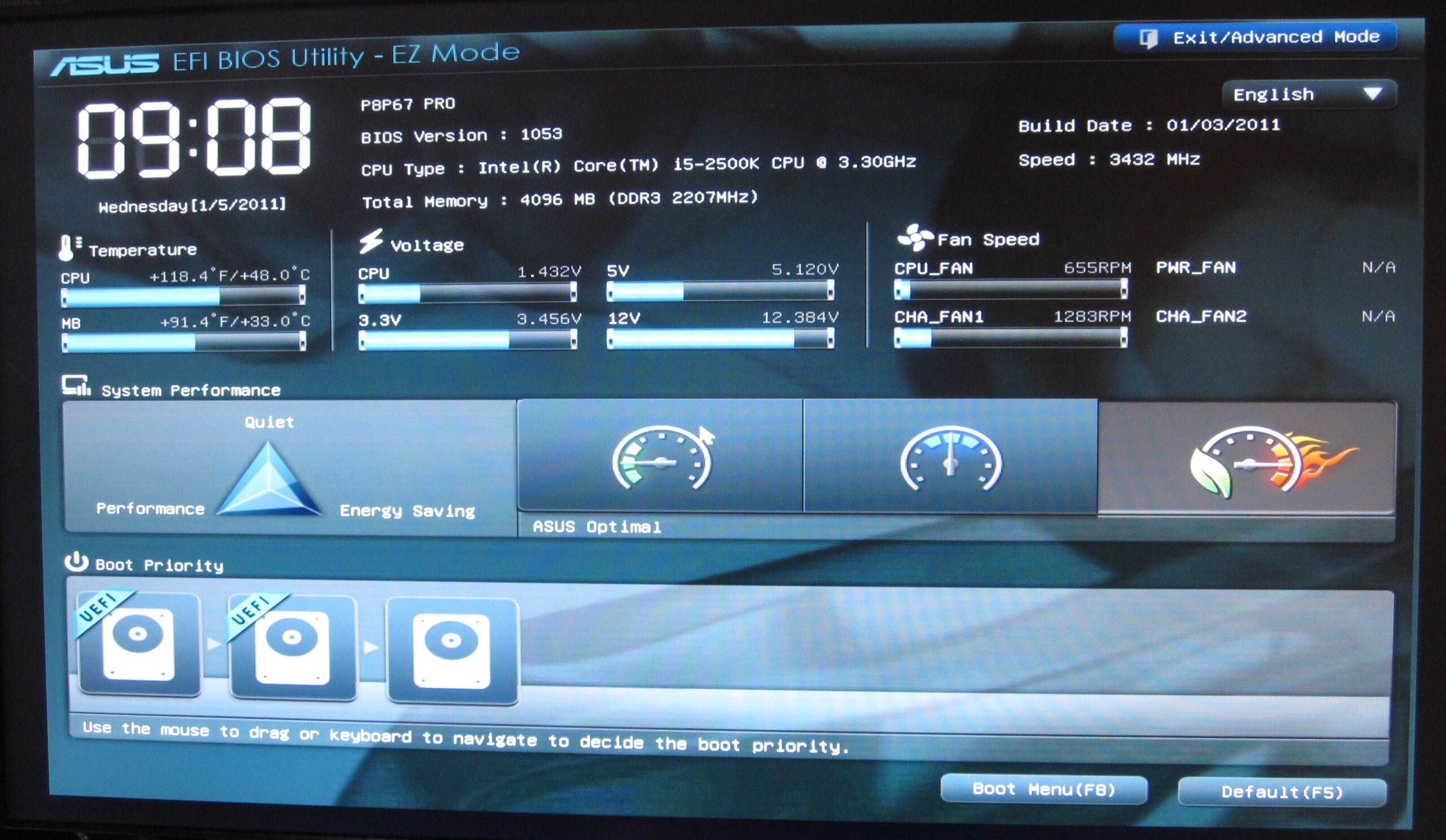

No ano passado, um produto de detecção de ameaças da Kaspersky, chamado ‘Firmware Scanner’, detectou uma UEAFI (Unified Extensible Firmware Interface, o sistema que veio substituir a BIOS dos computadores nas tarefas de gestão de periféricos e de arranque do computador), que tinha sido infectada através de um único componente. Esta infecção, que foi baptizada como ‘MoonBounce’ permitia aos atacantes alterarem a forma como o computador arrancava e assim executar código malicioso. Esse código era instalado na memória flash onde também está o firmware do computador, permitindo-lhe manter-se sempre activo, mesmo que se limpasse (ou substituísse) a drive de arranque da máquina.

Esta infecção usava a porção ‘CORE_DXE’ do firmware, que é usada durante da fase ‘Driver Execution Environment’ da sequência de arranque do computador. Durante esta fase, a ‘CORE_DXE’ carrega um conjunto de rotinas para um determinado número de localizações da memória RAM e que podem ser chamadas por outros drivers DXE durante a sequência de arranque. A infecção começa quando algumas funções são interceptadas na memória antes de serem executadas. Em vez dos comandos verdadeiros, é executado código controlado pelos atacantes, que foi anexado à imagem do software ‘CORE_DXE’ e assim é espalhado a outros componentes do arranque do computador durante o arranque do PC.

Assim que o código malicioso chega ao kernel do Windows, o malware é injectado num processo svchost.exe, depois de o sistema operativo ter acabado de arrancar. De seguida, este malware tenta comunicar com um servidor remoto, para tentar obter mais malware para executar a partir da memória do computador.

De acordo com o blogue da Kaspersky, Securelist, este método de ataque foi apenas detectado num único computador, em conjunto com alguns fragmentos de código, todos em máquinas que estavam na mesma rede. Foram também detectadas várias tentativas de acesso ao servidor dos atacantes com origem na infra-estrutura de rede de uma “organização que controla várias empresas relacionadas com tecnologias de transportes”. Isto quer dizer que, em princípio, os utilizadores comuns não está em risco e que estas acções estão ligadas a actividades de espionagem levadas a cabo pelas organizações Advanced Persistent Threat (APT) 41, Earth Baku ou SparklingGoblin.

Apesar de, aparentemente, estes ataques serem muito limitados, o Securelist aconselha os utilizadores comuns a manter o firmware UEFI o mais actualizado possível e verificar se a funcionalidade ‘BootGuard’ está ligada (se aplicável). Para além disto, sugere que os módulos Trusted Platform estão a funcionar e a utilizar ferramentas anti-malware que incluam uma funcionalidade que lhe permita verificar a integridade do firmware dos computadores.