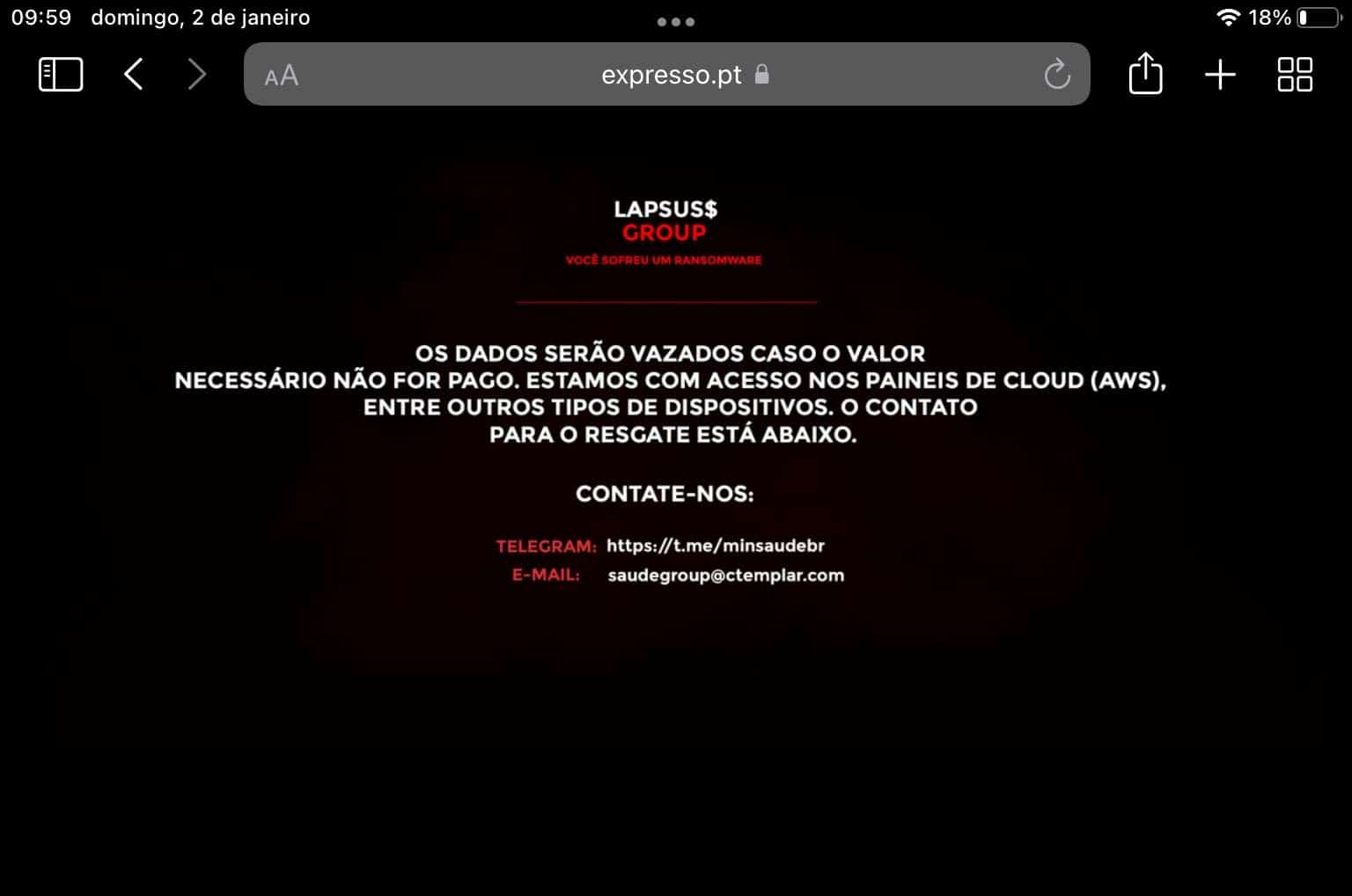

No passado domingo, 2 de Janeiro de 2022, começaram a aparecer nas redes sociais as primeiras informações que davam conta que o site do jornal português Expresso estava em baixo e a exibir um ecrã preto que dizia que o site e a infra-estrutura estava sob o controlo de um grupo de hackers e que para o recuperar tinha de ser pago um resgate.

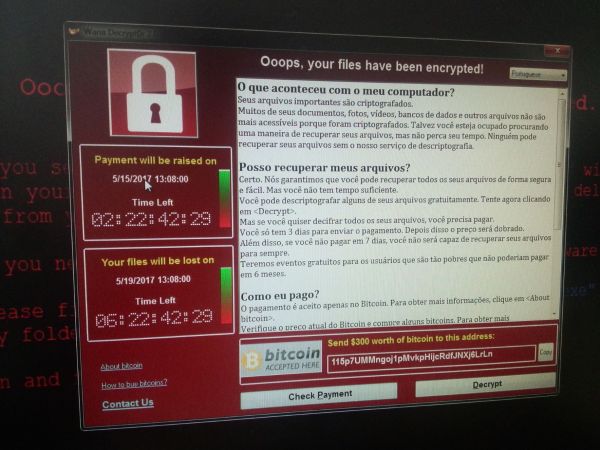

Esta é uma mensagem clara que indica que a empresa foi vítima de ransomware, um tipo de malware, que após ser activado bloqueia o acesso à informação numa rede (ou computador) através da encriptação de todos os dados que estão gravados nos suportes de armazenamento da rede atacada. Para os desbloquearem, os atacantes pedem um resgate (daí o nome ransomware), normalmente pago em criptomoeda, para ser mais difícil de rastrear para onde vai o dinheiro. Mas não é tudo, normalmente os atacantes passam alguns dias infiltrados na rede, a planear que dispositivos atacar e a copiar informação (como passwords que dão a mais zonas da rede), que pode ser divulgada se o resgate não for pago num determinado período de tempo.

Apesar de a empresa portuguesa ter retomado o controlo do acesso às redes sociais dos meios de comunicação que controla e de ter publicado uma comunicação, que diz que este ataque se tratou de “ataque à liberdade de informar”, esta declaração está muitíssimo longe de ser verdade. Na esmagadora maioria das vezes, quem leva a cabo ataques deste tipo só tem um objectivo: ganhar dinheiro.

Foi o caso da editora de jogos polaca CD Projeckt Red (a que é responsável por título como Witcher e Cyberpunk 2077), atacada no início de 2021 e a quem foi pedido um resgate de 7 milhões de dólares. Mas também hospitais, ministérios, escolas, câmaras municipais, serviços de bombeiros e até cadeias de mercearias de todo o mundo.

Para ter uma ideia dos valores envolvidos, segundo vários especialistas em segurança informática, o total dos pagamentos de resgates relacionados com ataques de ransomware, em 2020 ultrapassou os 360 milhões de euros em todo o mundo, em 2021 o valor subiu para 522 milhões de euros. No passado, o negócio estava nas fraudes com cartões de crédito, roubo de dados ou revenda de informação pessoal, mas já se percebeu que o ransomware é muitíssimo mais lucrativo e graças à falta de investimento em segurança de muitas empresas, muito mais fácil de fazer.

Os Hackers

Muitas vezes, as organizações de hackers que se dedicam a esta actividade têm uma organização hierárquica com vários elementos a desenvolver as formas de ataque e outras que se dedicam à comunicação com as vítimas, que funcionam quase como um serviço de apoio ao cliente. Em certos casos, até têm objectivos de facturação.

Alguns ataques são levados a cabo após os hackers encontrarem uma brecha no software utilizado pela vítima. Mas, na grande maioria, estes ataques usam métodos muito menos sofisticados, como o envio de emails de Phishing, que enganam os utilizadores para clicarem em links com anexos que descarregam o software, que irá bloquear o acesso aos ficheiros que estão na rede.

Depois, os responsáveis pelo ataque mandam uma mensagem à vítima a pedir um resgate em troca das chaves que permitem o desbloqueio dos ficheiros, Muitas vezes isto leva a um processo de negociação para baixar o preço e tratar da logística do envio dos fundos para os hackers.

Algumas vítimas caem no erro de ignorarem os atacantes, isto pode levar a retaliações, como a divulgação de dados confidenciais em fóruns e outros sites. Por exemplo, no caso do ataque à CD Projeckt Red, face à recusa de pagamento, os atacantes publicaram o código fonte de alguns jogos editados pela empresa.

Noutros casos, como no do ataque aos serviços de saúde irlandeses, os responsáveis acabaram por dar as chaves para evitarem críticas.

Um dos factores que contribuem para o grande aumento deste tipo de ataques é a possibilidade alugar ransomaware para atacar quem se quiser.

O ataque

Assim que uma organização percebe que foi atacada, a primeira coisa que a vítima faz é entrar em contacto com uma empresa de cibersegurança para ajudar a conter os dados e a reparar os sistemas. Inicialmente, a empresa de segurança tem de perceber o que se está a passar. Isto inclui perceber qual foi o ponto de entrada do ataque, se os atacantes ainda têm acesso, o que fizeram e que dados foram roubados.

Para o fazer, é necessário ter acesso à rede. A empresa usa ferramentas de análise forense que permite aceder a todos os dispositivos que estão ligados à rede da vítima.

Tudo isto pode demorar alguns dias, ou mesmo semanas, se o ataque não foi muito violento e se existirem backups bem feitos. Se não for o caso, o processo de limpeza pode demorar meses.

Muitas vezes, os atacantes não se limitam a bloquear os dados. Também os roubam e procuram coisas como informações fiscais, informação sobre negociações e propriedade intelectual.

O problema com os backups é que é muito comum que esteja na mesma rede que foi atacada, por isso também são afectados pelo ataque, o que os torna inúteis.

Neste caso, a vítima tem mesmo de pagar o resgate, sob pena de ter de reconstruir tudo do zero. Mesmo quando isto acontece, o processo de reposição pode demorar até algumas semanas.

Negociação

Quando acontece um resgate de ransomware, os resgates podem vir sob muitas formas, desde ficheiros de texto, a ecrãs com letras garrafais a dar conta do sucedido. Muitas vezes, estes pedidos de resgate também têm informação para aceder a um site onde os hackers dizem quanto querem e quanto tempo é que a vítima tem para pagar.

No caso das empresas maiores, o valor pedido pelos hackers é baseado na informação financeira que conseguiram obter. No caso das mais pequenas, costuma ser mais arbitrário e mais reduzido.

Em muitos casos, os atacantes esperam que haja uma negociação, no caso das empresas mais pequenas o processo demora dias e no caso das maiores pode demorar duas ou três semanas.

Muitas vezes, o valor pago não é divulgado. Segundo vários especialistas de segurança, em 2020, o valor médio que foi pago nos resgates foi de 130000 euros, em 2019 era de cerca 200000 euros. Um bom negociador consegue baixar o valor entre 10 e 40% do pedido original.

Pagamento

Como já foi mencionado, o pagamento dos resgates é feito em criptomoeda. Isto tem a vantagem de ser muito difícil de descobrir o trajecto do dinheiro. Estas transferências também são irreversíveis. Para dificultar ainda mais, alguns dos fundos são passados por “mixers”, que funcionam um pouco como formas de lavagem de dinheiro digital. Os “mixers” trocam uma criptomoeda por outra.

O problema para os hackers é quando precisam de transformar as criptomoedas em dinheiro real. É nesta altura em que podem ser apanhados. Quando as criptomoedas são passadas para uma Exchange publica para serem cambiadas, os investigadores conseguem identificar de onde vêm e os responsáveis pelas exchanges pode bloquear as contas em questão.

A dificuldade é que existem muitas exchanges de criptomoedas que ignoram os pedidos das autoridades. Estas estão sediadas normalmente em países que têm pouca legislação que regula as criptomoedas.

O que vem depois

Em média, são precisos 287 dias para uma empresa recuperar totalmente de um ataque de ransomware. Para muitas vítimas, o pagamento não é a parte mais cara do ataque. As empresas têm de restaurar cópias de segurança, reconstruir sistemas, trabalhar com investigadores para se certificarem que os hackers deixaram mesmo de ter acesso aos seus sistemas e, em muitos casos, implementar políticas de segurança mais fortes para evitar ataques futuros.

Os efeitos de um ataque podem também ir muito além da empresa em si, porque podem afectar as vidas das pessoas no caso de ataques a serviços essenciais.