Os cibercriminosos não param na procura de novas formas de infectar computadores, quer para roubar informação, que para apenas causarem outros problemas à vítimas. A última novidade é a possibilidade real de esconder e executar malware a partir da placa gráfica.

Este método não é exactamente novo, porque já tinha sido publicado código em círculos académicos que demonstrava essa possibilidade. No entanto, esse código era pouco sofisticado e incompleto.

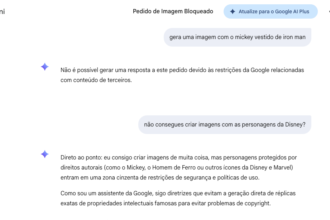

Tudo mudou quando, no início deste mês, esse código posto à venda num fórum frequentado por hackers, o que pode facilitar a transição para um novo tipo de ataque. No curto artigo publicado no fórum, o código é descrito como sendo uma técnica que mantém código malicioso longe dos sistemas de detecção de vírus, que apenas o procuram na memória RAM do sistema. O vendedor apenas descreve que o método usa a memória da placa gráfica para guardar o código e executá-lo a partir desse local.

De acordo com a mesma descrição, o projecto apenas funciona em computadores com Windows que suportem a versão 2 (ou superior) da framework OpenCL que permite a execução de código em vários tipos de processadores, incluindo GPU. O vendedor do código menciona que testou a execução do código em gráficas Intel (UHD 620/630), AMD Radeon (RX 5700) e Nvidia GeForce (GTX 740M, GTX 1650).

O anúncio de venda foi publicado em 8 de Agosto. Cerca de duas semanas depois, a 25 de Agosto, o vendedor informou que o código tinha sido vendido, sem dar mais detalhes acerca do valor e sobre quem o comprou.

Num outro artigo publicado no mesmo fórum, um utilizador disse que há seis anos já tinha sido desenvolvido um método que permite usar a memória de uma placa gráfica para guardar e executar código malicioso em Linux.

Recently an unknown individual sold a malware technique to a group of Threat Actors.

This malcode allowed binaries to be executed by the GPU, and in GPU memory address space, rather the CPUs.

We will demonstrate this technique soon.

— vx-underground (@vxunderground) August 29, 2021

Num tweet publicado no Domingo, pesquisadores do repositório de ameaças informáticas VX-Underground, disseram que o código malicioso permite a execução do malware directamente no espaço de memória da placa gráfica. Disseram também que vão demonstrar esta técnica em breve.

Em 2015, os responsáveis pelo rootkit JellyFish também publicaram provas de conceito para um keylogger (software que guarda os toques que os utilizadores dão nas teclas) e um trojan que funcionam através do processador gráfico em Windows, que ainda estão disponíveis ao público.

O vendedor do código negou qualquer ligação ao malware JellyFish, alegando que o novo software usa métodos diferentes para executar o código.

Embora estas técnicas pareçam ser novas, a ideia para as usar foi publicada em 2013 pelo Computer Science – Foundation for Research and Technology (FORTH) e pela Universidade de Columbia.