De acordo com as conclusões de uma nova investigação feita nas universidades ETH Zurich e Vrije de Amsterdão, a memória RAM usada hoje em computadores e smartphones continua susceptível a ataques ‘Rowhammer’, mesmo depois das medidas tomadas nos últimos seis pelos fabricantes para minimizar o problema.

Estas medidas que têm a designação geral ‘Target Row Refresh’, ou TRR, são compostas por uma combinação de correcções feitas através de software e de alterações ao hardware, que têm vindo sendo aplicadas à memória RAM desde que, em 2014, foi demonstrada a possibilidade de a memória RAM poder constituir uma vulnerabilidade nos sistemas informáticos.

O que são os ataques ‘Rowhammer’

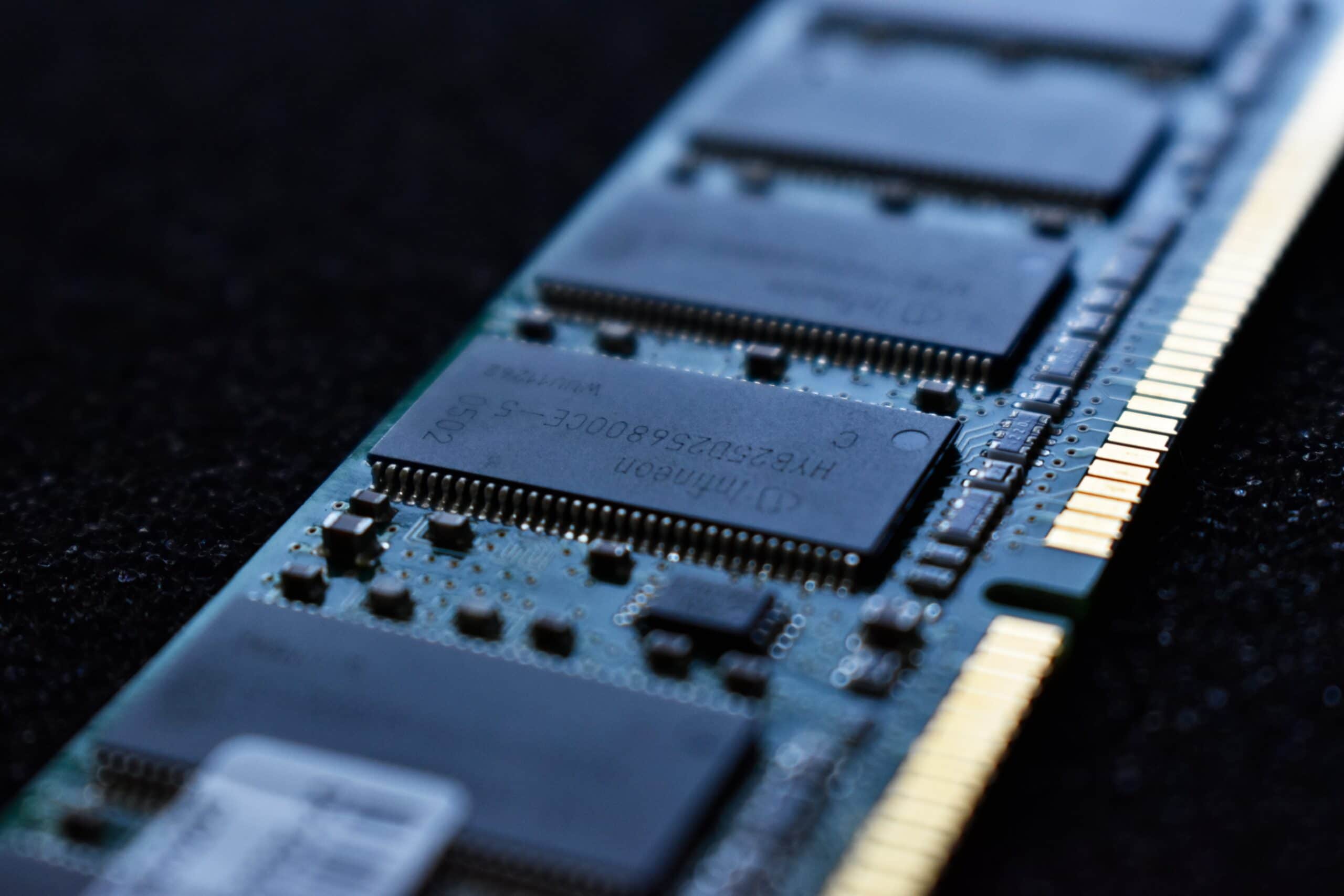

Na memória RAM os dados são guardados em células que estão organizadas num padrão semelhante ao de uma tabela. Esta organização permitiu aumentar bastante a quantidade de células de memória RAM por cada módulo. Este aumento da densidade da memória RAM também possibilitou a ocorrência de interferências eléctricas entre as várias células. É isto que um ataque ‘Rowhammer’ faz.

Em 2014 foi demonstrado que, se se fizerem operações de leitura e escrita de dados muito rápidas numa única linha de memória, ou seja “martelar” (hammering) a linha (row) de memória, podiam desencadear-se interferências eléctricas e eventualmente corromper ou alterar os dados guardados na RAM.

Apesar destes ataques terem sido apenas descritos teoricamente, os fabricantes de memórias cedo perceberam que, com tempo, podiam ser desenvolvidos métodos para explorar esta vulnerabilidade no mundo real e usá-los para alterar ou roubar dados.

Desde 2014 que os fabricantes de hardware têm tentado resolver o problema dos ataques ‘Rowhammer’, mas sempre que aparecia uma solução, era demonstrada uma nova possível forma de ataque, como se pode ver pela quantidade de novos tipos de ataques que foram surgindo ao longo do tempo:

Em 2014 foi demonstrado como um ataque ‘Rowhammer’ podia alterar dados em memórias DDR3 e DDR4.

Uma equipa composta por pesquisadores da Universidade de Tecnologia de Graz e da Technicolor demonstraram como se conseguem levar a cabo ataques ‘Rowhammer’ através de JavaScript via web, sem a necessidade de acesso físico à máquina a atacar ou de malware local.

Demonstrada uma forma de ataque ‘Rowhammer’ que conseguia tomar o controlo de um computador Windows através do browser Microsoft Edge.

Demonstrado um ataque capaz de controlar máquinas virtuais Linux instaladas em servidores cloud.

Uma equipa de pesquisa composta por elementos da Universidade de Graz e de outras instituições consegue obter permissões de root num smartphone Android através de um ataque ‘Rowhammer’.

Demonstrada a possibilidade de ultrapassar as protecções contra ataques ‘Rowhammer’ que foram instaladas após o anúncio dos primeiros ataques.

Demonstrada a possibilidade de se utilizar um processador gráfico (GPU) para melhorar a eficiência dos ataques ‘Rowhammer’.

Desenvolvida uma forma de lançar ataques ‘Rowhammer’ através de pacotes de rede IP.

Desenvolvido um ataque ‘Rowhammer’ dirigido a um subsistema de memória do Android que consegue ultrapassar o isolamento entre o sistema operativo e as aplicações, permitindo o roubo de dados e o controlo total do dispositivo.

Desenvolvido um novo ataque chamado ECCploit, que funciona mesmo em memória RAM que contenham sistema de correcção de erros.

Descoberta nova variante de um ataque ‘Rowhammer’, chamada RAMBleed, que é capaz de extrair dados dos sistemas atacados.

Desenvolvida uma técnica para acelerar os ataques ‘Rowhammer’ com ajuda de placas FPGA chamada JackHammer.

Face a todas estas variantes de ataque, as correcções TRR deviam ter sido a resposta definitiva para o problema, através de uma combinação de actualizações de software e o redesenho do hardware das memórias RAM, para impedir as interferências eléctricas criadas pelos ataques ‘Rowhammer’. E era mesmo uma reformulação do hardware que os criadores dos ataque ‘Rowhammer’ prendiam que acontecesse.

As memórias DDR4 foram as primeiras a receber protecções TRR e os fabricantes ficaram descansados durante algum tempo.

TRRESPASS

Mas um novo relatório publicado recentemente, intitulado: “TRRespass: Exploiting the Many Sides of Target Row Refresh“, demonstra que, através de uma nova ferramenta chamada TRRespass, os ataques ‘Rowhammer’ antigos podem ser actualizados para serem eficazes mesmo em sistemas de memória com protecção TRR.

Durante as experiências levadas a cabo pela equipa foram testados 43 módulos DIMM concluindo-se que 13 desses módulos, que usam componentes fabricados pelos três maiores fabricantes de memórias (Samsung, Hynix e Micron), são vulneráveis a novas variantes geradas usando a nova ferramenta TRRespass.

Também foram testados módulos de memória LPDDR4, ou Low-Power DDR, usados em smartphones Google, LG, OnePlus e Samsung, tendo sido foi descoberto que também são susceptíveis a estes ataques.

A equipa afirmou que todos os fabricantes foram notificados em Novembro de 2019, mas, devido à natureza desta vulnerabilidade, ainda vai demorar bastante tempo até serem criados novos métodos para minimizar o problema.