O primeiro rootkit desenhado para infectar o UEFI (Unified Extensible Firmware Interface) em utilização activa foi descoberto em 2018 pela ESET. Anteriormente, a existência deste tipo de ameaça persistente era assunto de especulação entre os especialistas em segurança informática. Mas, recentemente, tornou-se claro que a utilização deste malware pode ser mais comum do que se pensava anteriormente, apesar de ser difícil de desenvolver.

Esta semana, a Kaspersky revelou a existência de um novo rootkit para firmware denominado ‘CosmicStrand’, que se pensa que tenha sido desenvolvido por um grupo baseado na China.

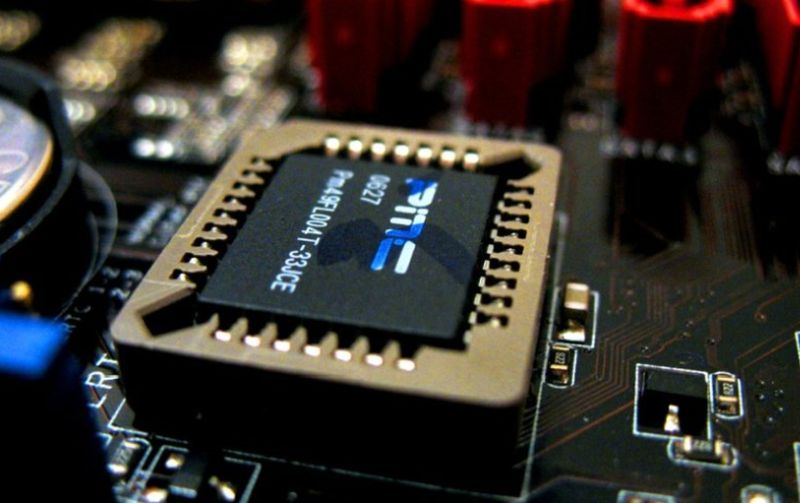

Segundo a empresa de segurança, este rootkit foi descoberto em vários ficheiros de imagem de firmware para algumas motherboards da Asus e da Gigabyte com o chipset H81 da Intel que foi descontinuado em 2020. Este foi um dos chipsets mais usados em conjunto com os CPU com arquitectura Haswell.

Devido ao facto de o firmware UEFI ser o primeiro código que o computador executa quando é ligado, isso torna o CosmicStrand muito complicado de remover, quando comparado com outros tipos de malware que atacam, normalmente, o sistema operativo. Estes malwares que atacam o firmware do computador são também mais difíceis de detectar e servem principalmente para permitir aos atacantes a instalação de mais malware nas máquinas infectadas.

A formatação, ou substituição, dos suportes de armazenagem dos PC não é suficiente para remover a infecção. O UEFI é, na prática, um pequeno sistema operativo que está instalado num chip de memória não volátil, que está, na esmagadora maioria dos casos, soldado na motherboard. Isto quer dizer que, para remover o CosmicStrand, é necessário apagar e reprogramar este chip.

Até agora, pensa-se que apenas computadores com o sistema operativo Windows em países como a Rússia, China, Irão e Vietname foram infectados com este malware. No entanto, este género de ataques têm sido usados desde 2016, o que leva a crer que estas infecções são mais comuns do que se pensava.

Em 2017, a empresa de segurança Qihoo360 descobriu o que podia ser uma versão primitiva do ComicStrand. Mais recentemente, foram descobertos outros rootkits para UEFI como os MosaicRegressor, FinSpy, ESpecter e MoonBounce.

No que respeita ao CosmicStrand, trata-se de um malware poderoso que ocupa menos de 100 KB. Não se sabe muito acerca da forma como foi parar aos sistemas infectados, mas a sua forma de funcionamento é simples: em primeiro lugar infecta o processo de arranque do computador usando ‘hooks’ em certos pontos da sequência de execução do arranque, adicionando assim a funcionalidade que permite ao atacante alterar o sistema de carregamento do kernel do Windows antes de ser executados.

A partir daqui, os atacantes podem instalar outro hook, sob a forma de uma função, no kernel do Windows que é usada nos processos de arranque do Windows seguintes. Esta função instala código na memória, que serve para contactar um servidor de comando e controlo e descarregar e instalar mais malware no sistema operativo do PC infectado.

O CosmicStrand também consegue desligar as protecções do kernel do sistema operativo, como a Patchguard (conhecida como Microsoft Kernel Patch Protection), que é uma das principais funcionalidades de segurança do Windows. Existem também algumas semelhanças no código do CosmicStrand com malware relacionado com a botnet MyKings, que tem sido usada para mineração de criptomoedas.

A Kaspersky suspeita que o CosmicStrand possa ser um de muitos rootkits de firmware que conseguiram manter-se escondidos durante anos.